Computa - PowerPoint PPT Presentation

1 / 129

Title: Computa

1

Computação Móvel

ESS

AP

AP

IBSS

BSS

BSS

Prof. Dr. Amine Berqia Email bamine_at_ualg.pt Web

http//w3.ualg.pt/bamine

2

Porque interessar-se ao CMOL (1) ?

- Utilização crescente dos terminais portáteis em

meio industrial e logístico, - Necessidade de um acesso permanente das

populações nomades ao sistema de informação da

empresa, para transmitir - mensagens curtos

- bips, numéricos, alfanuméricos.

- voz

- dados informáticos

- telefax, ficheiros, textos, imagems.

3

Porque interessar-se ao CMOL (2) ?

- Realizar instalações temporárias,

- instaurar redes num tempo muito curto,

- evitar a cablagem de salas, de ligações

interconstruções, - Maturidade das tecnologias sem fios telefonia

celular digitalização das comunicações,

miniaturização das interface - Flexibilidade das regras

- Disponibilidade de novas frequências

4

Porque interessar-se ao CMOL (3) ?

- Uma normalização europeia

- ao nível das infra-estruturas (norma ETS300/328)

- para a atribuição das bandas de frequências

(banda do 2.4 Ghz) - Normalização IEEE802.11

- Tecnologias

- espectro rádio

- infravermelho

- óptica (laser)

5

Tecnoligias Sem Fios

- A rádio

- Quadro regulamentar vinculativo

- 100 M à Kms

- O infravermelho

- não atravessa as paredes opacas ao IR

- respeitar os ângulos de emissões

- O laser

- débito importante

- ligações ponte à ponte

6

WLAN

- 1990 o projecto de lançar uma rede local sem

fios - é lançado.

- IEEE (Institute of Electrical and Electronics

Engineers) - IEEE 802.11

- IEEE 802.15

- Hiperlan (High Performance Local Area Network)

- HiperLAN

7

WLAN vs WPAN

WLAN (802.11) para - Interagir com

infra-estruturas LAN - Ser utilizado horas ou

mesmo dias - Equipamentos portáteis. WPAN

(802.15) para - Interagir com equipamentos

pessoais - Ser utilizado segundos ou mesmo

alguns minutos - Equipamentos móveis.

8

Funcionamento do WLAN

Notebook

iPaq

Notebook

Main Corporate Backbone

Switch

Server

PalmPilot

Mobile Phone

9

WLAN

- família de protocolos WLAN (Wireless LAN)

- Standard publicado em 2001, procedente de um

projecto lançado em 1990 - define a camada física e a camada MAC

- agrupe várias normas 802.11 a, b (Wi-Fi

Wireless Fidelity), e, f, g, I... - todas as normas da série 802.11 apresentam a

mesma arquitectura e descansam sobre o mesmo

protocolo MAC

10

IEEE 802.11

11

IEEE 802.11

- As frequências situam-se na gama 2,4 GHz

- As comunicações podem fazer-se directamente de

terminal à - Terminal o passando por uma estação básica.

- Os débitos variam depende da técnica de

codificação utilizada - e a banda espectral da rede.

- Rede IEEE 802.11 é Celular

12

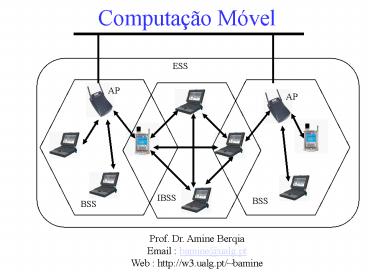

Arquitectura IEEE 802.11

ESS

AP

AP

IBSS

BSS

BSS

AP Access point, BSS Basic Set service, ESS

Extented Set Service, IBSS Independent BSS.

13

WLAN na Europa, Ásia e EU

US

Europe and Asia

Europa e Ásia

EU

- Higher penetration of laptop computers and PDAs

- Higher Internet penetration

- Higher 802.11 penetration

- Airports and hotels as major hotspot locations

- More advanced wireless data applications for

business users

- Higher density of population

- Higher cellular penetration

- Market dominated by mobile operators

- Bigger reliance on public transportation, smaller

homes - Consumer-oriented wireless data market

- Higher density of population

- Higher cellular penetration

- Market dominated by mobile operators

- Bigger reliance on public transportation, smaller

homes - Consumer-oriented wireless data market

Higher density of hotspots WLAN access as an

extension of cellular data access

Larger demand for wireless dataapplications from

business users WLAN access as a substitutefor

fixed LAN access

14

Método de Acesso

- Dois métodos de acesso fundamentais a nível da

camada MAC - DCF (Distributed Coordination Function)

- Utilizado para permitir transferências de dados

assíncronas em best esforço - baseado no CSMA/CA

- PCF (Point Coordination Function)

- Baseado na interrogação polling, controlados

pelo ponto de acesso concebido essencialmente

para a transmissão dos dados sensíveis que pedem

uma gestão do prazo.

15

Transmissões numa rede em modo infra-estrutura

- ponto de acesso

- feito serviço de ponte entre a rede com cabos e

a rede sem fios - ponto de passagem obrigatório da transmissão de

estação sem fios à estação sem fios

16

Modo ad-hoc

- Rede criada ao disparo entre estações próximas e

não dispondo da infra-estrutura necessária para

configurar uma rede mais elaborada (como um ponto

de acesso). - As estações comunicam directamente entre elas

(não de multisaltos). - Qualquer estação rádio deve ser à alcance de

qualquer outra estação da rede.

IBSS (Independent Basic Service Set)

17

Arquitecturas síntese

(AP Access Point)

(DS)

IBSS (Independent Basic Service Set)

BSS (Basic Service Set)

Set of BSS ESS (Extented Service Set)

18

Handover

- O standard não fornece mecanismo de handover.

- Soluções

- mecanismos proprietários (exemplo inter Access

Ponto Protocol (IAAP) de Lucent) não

interoperabilidade - em cursos 802.11 f normalização dos protocolos

entre pontos de acesso

19

Conexão dum cliente

- ouve do ponto de acesso

- passivo o ponto de acesso envia regularmente

mensagens para apresentar-se - activo envio de um pedido sobre todos os

canais possíveis - escolha de um ponto de acesso (em função

potência do sinal, taxas de erro, carga da

rede...) - autenticação

- associação

20

Autenticação (1)

- sistema aberto

- uma estação A envia um pedido de autenticação à

uma estação B - se a estação B aceita este modo de autenticação

sem controlo, deve responder positivamente - sistema à chave

- Access Control List o ponto de acesso fornece o

acesso apenas às estações com endereço MAC

especificado na lista

21

Autenticação (2)

22

Associação

- O cliente envia um pedido de associação e espera

uma resposta do ponto de acesso para associar-se.

- Uma vez aceitado, o cliente selecciona o canal

rádio mais adequado. - Periodicamente o cliente supervisiona os outros

canais para localizar se não há outro não de

acesso mais eficiente. - Se deslocando-se o cliente recebe melhor o sinal

de um novo ponto de acesso, dissocia-se do seu

ponto de acesso de origem e envia um pedido de

reassociação ao novo ponto de acesso. - tráfego rede demasiado elevada sobre ponto de

acesso de origem - reassociação com um ponto de acesso menos

encarregado. Para evitar estas reassociações,

existe uma função equilibragem da carga num ESS.

23

HiperLAN (1)

- ETSI European Telecommunications Standards

Institute - HiperLAN High Performance Local Area Network

- HiperLAN 1

- HiperLAN 2

- HiperLAN 3 (WLL Wireless Local Loop)

- HiperLAN 4

24

HiperLAN (2)

MAC

MAC

MAC

MAC

Camada Fisica

Camada Fisica

Camada Fisica

Camada Fisica

5 GHz

5 GHz

17 GHz

5 GHz

23 Mbit/s

20 Mbit/s

155 Mbit/s

23 Mbit/s

HiperLAN Tipo 4 ATM Sem Fois Interconexão

HiperLAN Tipo 1 LAN Sem Fois 802

HiperLAN Tipo 2 ATM Sem Fois Acesso Curto alcance

HiperLAN Tipo 3 ATM Sem Fois Acessos a distância

ATM Asynchronous Transfer Mode DLC Data Link

control MAC Medium Access Control

25

Arquitectura HiperLAN

Camada Rede

Camada DLC

Liaison

Camada MAC

Camada CAC

Camada MAC

Camada Fisica

Camada Fisica

Camada Fisica

CAC Channel Access Control MAC Medium Access

Control DLC Data Link Control OSI Open

Systems Interconnection

26

Grupo A

- Utilização de banda do espectro sem licença 2,45

GHz - muito baixo custo para instaurar em lugar e

utilização - Dimensão reduzida

- Modo sem conexão

- Possibilidade superposition com o IEEE 802.11.

27

Grupo B

- Utilização de uma camada MAC (Medium Access

Control) até 100 kbit/s - Possibiltés para todas as máquinas de comunicar

entre elas - Utilização de QoS para autorizar certas

aplicações - Até 10 m de alcance

- Tempo máximo um segundo para se conectar rede.

28

Grupo C

- Segurança da comunicação

- Transmissão do vídeo

- Possibilidade de roaming.

29

Overview

30

HIPERLAN Camadas, Serviços Protocolos

LLC layer

MSDU

MSDU

MAC service

MSAP

MSAP

HMPDU

HM-entity

HM-entity

MAC layer

MAC protocol

HCSDU

HCSDU

CAC service

HCSAP

HCSAP

HCPDU

HC-entity

HC-entity

CAC layer

CAC protocol

PHY service

data bursts

PHY layer

HP-entity

HP-entity

PHY protocol

31

WATM (Modo de transferência Assincrono Sem Fios)

Prof. Dr. Amine Berqia Email bamine_at_ualg.pt Web

http//w3.ualg.pt/bamine

32

Introducão

- A tecnoligia surgiu do ITU-T durante o

desenvolmento da arquitectura B-ISDN - ATM foi a tecnica desenvolvida para o transporte

de informacões nessas redes - ATM intruduz conceitos novos e diferentes

daqueles utilizados em redes de pacotes de tipo

Ethernet (Célula, circuitos virtuais) - Hoje està amplamente disseminada em equipamentos

de redes LAN e redes WANs

33

Conceitos Gerais

- Célula

- Circuitos Virtuais

- Camadas ATM

34

Célula ATM

Célula de tamanho fixo 53 bytes, sendo 5

destinados ao header e 48 são dados (payload)

8 7 6 5 4 3 2 1

bits

1

bytes

GFC

VPI

2

VPI

VCI

GFC Generic Flow Control VPI Virtual Path

Identifier VCI Virtual Channel Identifier PTI

Payload Type Indicator CLP cell loss

Priority HEC Header Error Check

3

VCI

4

VCI

PTI

CLP

5

HEC

PAYLOAD

48 bytes

35

Circuitos Virtuais

36

Camadas ATM

Plano de Gernciamento

Plano de Utilizador

Plano de Controle

Camadas Superiores de Rede

Protocolos Sinalizacão ATM

Camada Adaptacão ATM De Sinalizacão

Camada Adaptacão ATM

Camada ATM

Camada Física

37

Camda Física

A camada Física do modelo ATM é subdividida em

duas sub-camadas PMS Physical medium

Sublayer TCS Transmission convergence

Sublayer PMS define as características do meio

físico utilizado TCS responsável por diversas

tarefas (geração dos bits de control de erro,

detecção erros nos cabeçalhos ) SONET

Synchronous Optical Network SDH Synchronous

Digital Hierarchy

38

Camada ATM

- Camada responsável pelas células ATM

- Extração/adição do cabeçalho de célula

- Multiplexagem e demultiplexagem de células de

diferentes conexões em um único fluxo de células - Inplementacão do mecanismo de control de fluxo

na interface de rede do utilizador.

39

Camada de Adaptacão (1)

Camada de Adaptacão ATM (Adaptation ATM Layer

AAL), adapta protocolos de camadas superiores à

Camada ATM Consiste em duas subcamadas CS

Subcamada de Convergência SAS Subcamada de

Segmentação e Adição Acomodar os dados vindos de

várias fontes com diferentes características

40

Camada de Adaptacão (2)

Classe A Classe B Classe C Classe D

Tempo de Transmissão Requerido Requerido Não Requerido Não Requerido

Bit rate Constante Variavél Variavél Variavél

Modo de Conexão Orientado à Conexão Orientado à Conexão Orientado à Conexão Orientado à Conexão

Tipo AAL AAL1 AAL2 AAL3 AAL4

AAL5

41

Protocolos Entre Dispotivos e Switches

UNI User to Network Interface NNI Network to

Network Interface

42

Qualidade de Serviço QoS

- CBR Constant Bit Rate (Transporte de voz)

- rt-VBR real time Variable Bit Rate

(videoconferência em tempo real) - nrt-VBR non real time Variable Bit Rate (video

gravado) - ABR Available Bit Rate (estações de trabalho

de borda com interface de rede ATM) - UBR Unspecified Bit Rate (switch de rede com

uplinks ATM).

43

Futuro da Tecnologia ATM

- Fast/Gigabit Ethernet para LANs e ATM para MAN e

WAN - Os preços dos equipamentos ATM começarão a ser

mais competitivos

44

WATM

- WATM (Wireless Asynchronous Transfer Mode)

- WATM ATM Radio Access

- 1996 pelo ATM Forum Working Group (WG)

- Mobilidade com

- High-speed

- Quality of service (QoS)

45

Exemplo duma rede WATM

46

WLAN vs WATM

- ATM Forums standard

- Provides end to end ATM connectivity and Quality

of Service (QoS) - Service provided by the operating company

- An evolving technology

- WATM

- IEEE 802.11 standard

- Supports TCP/IP applications

- LAN applications

- Product for private use

- Mature technology

- WLAN

47

Links

- www.cisco.com/univercd/cc/td/doc/cisintwk/ito_doc

/ - atm.htm

- www.pcc.qub.ac.uk/tec/courses/network/SDH-SONET/s

dh-sonetV1.1a_1.html - www.cse.ohio-state.edu/jain/atm/ftp/atm_watm.pdf

48

Prof. Dr. Amine Berqia Email bamine_at_ualg.pt Web

http//w3.ualg.pt/bamine

49

Bluetooth

- O nome da tecnologia provém do nome dum antigo

Rei Viking, Harald Blåtand (em inglês Blåtand

Bluetooth) que viveu na segunda parte do século

X.

50

O que é o Bluetooth ?

- Tecnologia de comunicações sem fios que visa a

interligação de vários equipamentos e recursos - Originalmente projectado para a interligação de

telefones móveis e computadores portáteis - Tecnologia de radio-frequência de curto alcance e

baixo custo que consome pouca energia - Uma especificação define globalmente o sistema,

desde o rádio até às aplicações - Os níveis de protocolo podem ser implementados

tanto a nível de hardware como de software,

repartindo funcionalidades entre si.

51

História (1)

- 1994 A Ericsson inicia estudos para uma

interface sem fios entre os seus telemóveis e

acessórios - 1998 O Bluetooth SIG (Special Interest Group)

foi criado (em Fevereiro) e divulgado (em Maio)

pelas empresas - Ericsson

- IBM

- Intel

- Nokia

- Toshiba

52

História (2)

- 1999 Juntaram-se ao SIG a Microsoft, Lucent

Motorola e 3Com - 1999 Lançamento da versão 1.0 da tecnologia

- 2001 Comercialização dos primeiros

equipamentos - Actualmente existem mais de 2500 companhias

aderentes

53

Exemplo Bluetooth (1)

54

Exemplo Bluetooth (2)

55

Características (1)

- Tecnologia WLAN

- Usado em redes ad-hoc (não necessita de

infraestrutura) - Curto alcance (tipicamente 10m, podendo ir até

100m com aumento de potência) - Modo de ligação rápido e automático (muito útil

em criação de pequenas redes pessoais WPAN) - Baixo custo

56

Curva de Custo

57

Características (2)

- Suporta ligações em modo síncrono (voz) e em modo

assíncrono (dados) - Opera na gama de frequências livre dos 2,4 GHz

Industrial-Scientific-Medical (ISM) (até aos 2,48

GHz 79 hops de frequência espaçados de 1Mhz) - Mudança de frequência 1,600 vezes por segundo

- Velocidade máxima 1 Mbps

- Modulação GFSK (Gaussian Frequency Shift Keying)

58

Configuração de Rede

59

Inquiry

- Processo que permite a um dispositivo detectar

outros que se encontram no raio de alcance

60

Paging

- Processo de criação das ligações Master /

Slave(s) (originando a piconet)

61

Definições

- Cada paging representa só uma ligação.

- Cada dispositivo (Slave) liga-se ao Master,

criando e / ou expandindo a piconet. - Uma piconet é composto por, no máximo, 8

dispositivos activos, i.e., 1 Master e 7 Slaves.

62

Poupança de Energia (1)

- Park O Slave está sincronizado mas não

participa na piconet. É-lhe atribuído um PMA

(Parking Member Address) e perde o AMA (Active

Member Address). - Hold Neste modo, um dispositivo pode não

suportar pacotes ACL (Asynchronous

Connectionless) e ficar num modo de baixo consumo

de forma a que o canal fique disponível para

paging, scanning, etc. No entanto as ligações SCO

(Synchronous Connection Oriented) continuam

activas.

63

Poupança de Energia (2)

- Sniff O Slave escuta em slots de tempo

específicos para receber os pacotes do Master, em

vez de estar a receber todos os pacotes que o

Master envia para a piconet. Entretanto, nos

outros time slots, pode desligar-se e poupar

energia.

64

Tipos de Ligações

- A banda base suporta dois tipos de ligações-

Ligações SCO (Synchronous Connection Oriented),

ligação ponto a ponto entre o Master e um único

Slave.- Ligações ACL (Asynchronous

ConnectionLess), ligação ponto a multi-ponto

entre o Master e todos os Slaves.

65

Ligações SCO

- O Master mantém este tipo de ligação reservando

slots em intervalos regulares. - Ligação orientada ao circuito entre Master e

Slave. - Tipicamente usada para transmissão Time-Bounded,

como por exemplo voz. - O Master suporta até 3 ligações SCO para o mesmo,

ou para diferentes Slaves. - Um Slave suporta até 3 ligações SCO do mesmo

Master, ou 2 de diferentes Masters. - Os pacotes SCO nunca são retransmitidos.

66

Ligações ACL

- Ligação orientada ao pacote entre o Master e

todos os Slaves activos na piconet. - Só pode existir uma ligação ACL entre um Master e

um Slave. - Suporta serviços quer assíncronos quer

isochronous. - Reenvio de pacotes pode ocorrer a fim de

assegurar a integridade dos dados.

67

Diagrama de Estados

68

Scatternet (1)

69

Scatternet (2)

- Os dispositivos Bluetooth podem participar em

múltiplas piconets simultaneamente, criando uma

scatternet. - Um dispositivo que é Master numa piconet NÃO pode

ser Master numa outra rede em que esteja

inserido. - Por outro lado, um dispositivo que é Slave numa

piconet pode ser (não obrigatoriamente) Master

numa outra piconet.

70

Desvantagens

- Número máximo limitado de dispositivos que se

podem ligar ao mesmo tempo. - Baixo alcance (10m 100m)

- Segurança

- Velocidade limitada (1 Mbps)

- Interferências

71

Vantagens (1)

- Conectividade

- Portabilidade

- Não é necessária a intervenção do utilizador para

estabelecer as ligações - Eliminação de fios e cabos nos equipamentos

- Maior facilidade nas comunicações de voz e de

dados

72

Alternativas

50 m

1 m

10 m

100 m

73

Referências

- http//www.bluetooth.com

- http//www.bluetooth.org

- http//electronics.howstuffworks.com/bluetooth.htm

- http//www.telemoveis.com/bluetooth/default.asp

- http//www.sysopt.com/articles/bluetooth/

- http//www.palowireless.com/bluetooth/news.asp

74

Apresentação sobre WI-FI

Cadeira Computação Móvel

Prof. Dr. Amine Berqia Email bamine_at_ualg.pt Web

http//w3.ualg.pt/bamine

75

O que significa Wi-Fi?

- Wi-Fi (wireless fidelity) é o termo que designa

uma WLAN (wireless local area network ) de alta

frequência. - A tecnologia Wi-Fi tem ganho muita aceitação

ultimamente em muitas companhias como alternativa

ao LAN, e até mesmo para utilização em redes

caseiras. - Para assegurar a compatibilidade dos vários

equipamentos baseados no standard IEEE 802.11, a

Wi-Fi Alliance (1) criou o logo Wi-Fi certified

que garante que o produto que o possui foi

exposto a exaustivos testes de qualidade e

compatibilidade com os outros produtos wireless

do mercado. - (1) http//www.wi-fi.org

76

Tecnologia WI-FI (1)

- As redes WI-FI usam tecnologia de ondas de rádio

chamadas IEEE 802.11a e IEEE 802.11b - 802.11a - Standard internacional IEEE para redes

wireless que opera no intervalo de frequências de

5 GHz (5.725 GHz to 5.850 GHz) com um máximo de

transferência de dados de 54 Mbps. Esta

especificação oferece mais canais que o 802.11b,

assim, as frequências ficam menos lotadas

evitando as interferências de ondas rádio e

microondas. - 802.11b - Standard internacional IEEE para redes

wireless que opera no intervalo de frequências de

2.4 GHz (2.4 GHz to 2.4835 GHz) com um máximo de

transferência de dados de 11 Mbps. Esta é uma

frequência muito comum. Fornos Micro-Ondas,

telefones sem fios, equipamento médico e

científico, e também equipamentos Bluetooth,

todos funcionam na banda de frequência de 2.4

GHz. - Alguns equipamentos nas redes Wi-Fi podem usar

ambas as bandas (dual band) 2.4 GHz (11 Mbps) ou

5 GHz (54 Mbps).

77

Tecnologia WI-FI (2)

- Recentemente têm começado a aparecer produtos

baseados um novo standard IEEE - 802.11g Oferece velocidades até 54 Mbps para

curtas distâncias e funciona na frequência de

2.4GHz de modo a assegurar compatibilidade com o

mais lento, mas mais popular 802.11b. Há

compatibilidade bidireccional entre os dois

standards, isto é, um equipamento 802.11b pode

facilmente conectar-se a outro equipamento

802.11g e vice-versa. - Para os standards apresentados, a técnica

utilizada para a modulação das ondas de rádio é

Direct Sequence Spread Spectrum (DSSS) (1) . - (1) http//grouper.ieee.org/groups/802/11/Tutorial

/ds.pdf

78

Tecnologia WI-FI (3)

Padrão 802.11b 802.11g 802.11a

Canais de Frequência Rádio (RF) disponíveis 3 não sobrepostos 3 não sobrepostos 8 não sobrepostos

Banda de Frequência 2,4 GHz 2,4 GHz 5 GHz

Velocidade máxima de transferência de dados 11 Mbps Até 54 Mbps 54 Mbps

Faixa típica de velocidades 30m a 11 Mbps 90m a 1 Mbps 15 m a 54 Mbps 45 m a 11 Mbps 12 m a 54 Mbps 90 m a 6 Mbps

Em alguns países os Canais RF disponíveis são

4. http//www.intel.com

79

Compatibilidade Wireless

- Qualquer aplicação, sistema operativo, ou

protocolo (por exemplo TCP/IP) de uma LAN,

consegue correr numa WLAN.

80

IEEE 802.11

81

O que faz o MAC?

- Tem como objectivo o controlo das transmissões

para que não haja colisões entre pacotes - Ao contrário de uma rede ethernet com fios que

usa CSMA/CD (collision detection), o 802.11 usa

CSMA/CA (collision avoidance) - Para evitar colisões usa protocolos como

- RTS/CTS

- DCF

- PCF

82

MAC - Medium Access Control (2)

- Métodos de acesso ao MAC

- O acesso ao MAC é controlado por funções de

coordenação - DCF (Distributed Coordenation Function)

- usado por defeito com CSMA/CA

- opcional com RTS/CTS

- pode ser usado em modo infrastruture ou AdHoc

DIFS (Distributed Inter Frame Space)

- PCF (Point Coordenation Function)

- uso opcional

- AP interroga os terminais de acordo com uma

lista - apenas usado em modo infrastruture

SIFS (Short Inter Frame Space)

PIFS (Point Coordenation Inter Frame Space)

83

MAC - Medium Access Control (2)

- CSMA/CA

- A estação que pretende enviar escuta antes de

enviar. - Se alguém já estiver a transmitir, espera um

tempo (determinado aleatoriamente) e volta a

escutar. - Se ninguém estiver a transmitir, é enviada a

mensagem Ready To Send (RTS), que contem o

endereço de destino e a duração da transmissão

(de modo a que as outras estações saibam que não

podem transmitir durante aquele tempo). - O destinatário envia a mensagem Clear To Send

(CTS), que significa que o emissor pode começar a

transmissão - Para cada pacote enviado, tem que haver

acknowledgement. Se este não chegar ao emissor

dos dados, o pacote é reenviado. - A toda esta sequência é chamada de 4-way handshake

4-Way Handshake

84

Modulação DSSS

- Direct Sequence Spread Spectrum (DSSS)

- Usa toda a banda permitida num sub-canal

- Emissor gera aleatoriamente uma string binária

spreading code - que é partilhada com o receptor - Os bits de dados são mapeados para chips na

origem e posteriormente mapeados de volta para

bit no destino. Ao número de chips usados para

representar um bit dá-se o nome de spreading

ratio - Quanto mais baixo for o spreading ratio, mais

largura de banda está disponível. Por outro lado,

quanto menor este for, maior será a resistência

do sinal rádio a interferências - Número de LANs co-existentes é limitado pelo

tamanho dos sub-canais

85

Modulação FHSS

- Frequency Hopping Spread Spectrum (FHSS)

- Divide a banda em sub-canais de 1MHz

- O sinal salta de sub-canal em sub-canal

- São transmitidos pequenos pacotes de dados num

determinado sub-canal e durante um determinado

período temporal (dwell time) - A sequência de saltos de sub-canal é sincronizada

entre emissor e receptor para não haver perda de

dados - Dado ao facto do sinal estar constantemente a

mudar de frequência, este torna-se pouco

susceptível a interferências - Torna a transmissão muito segura. Para barrar um

sistema baseado em FHSS é preciso barrar toda a

banda - Número de LANs co-existentes é mais elevado do

que com DSSS - A maior parte dos fabricantes estão a apostar

nesta tecnologia para os seus novos produtos

86

Modulação OFDM

- Orthogonal Frequency Division Multiplexing (OFDM)

- Patenteada em 1970 mas usada desde 1960

- Divide cada canal (20 MHz no caso do 802.11a) da

banda em ondas portadoras de baixa frequência

(até 52 no caso do 802.11a) - Todas estas ondas portadoras são ortogonais, o

que significa que cada onda portadora não

interfere com nenhuma das outras - Ao fazermos esta divisão da banda em pequenos

sub-canais, a sobreposição de canais é reduzida e

por isso é possível ter várias LANs

co-existentes - Permite estabelecer links de elevada qualidade e

robustez - Para além de em Wi-Fi, OFDM é usado em Asymmetric

Digital Subscriber Line (ADSL), European

Telecommunications Standard Institute (ETSI),

Digital Audio Broadcasting (DAB), Digital Video

Broadcasting Terrestrial (DVB-T) e HiperLAN2

87

Hidden Node Problem

Problema do Terminal Escondido (Hidden Node

Problem)

- Os nós A e C não ouvem um ao outro. Logo se um

transmitir, o outro não saberá e poderá começar a

transferir. Isso geraria um colisão. - A solução para este problema é usar Carrier Sense

Multiple Access with Collision Avoidance -

CSMA/CA.

88

RTS/CTS

- É usado no problema das estações perdidas (hidden

node) - O terminal 1 não detecta o terminal 3.

- Como resultado, os dois podem enviar pacotes para

o terminal 2, havendo uma colisão.

89

RTS/CTS

- O terminal 1 manda um RTS (Request To Send) ao

terminal 2. - O terminal 2 manda um CTS (Clear to Send) ao

terminal 3. - Assim o terminal 2 não vai receber pacotes de

ambos os lados. - O terminal 1 manda o pacote.

- O terminal 2 responde ao 1 com um ACK.

90

DCF

- Distributed Coordenation Function

- Pode ser usada em redes ad-hoc ou com

infra-estrutura - Pode dar uso ao RTS/CTS.

- Funcionamento básico

- Verifica durante um pequeno período de tempo se o

meio está livre. - Se o meio estiver livre, envia o pacote. Se o

meio não estiver livre, espera até que esteja.

Assim que o meio estiver livre espera mais um

tempo, se ao fim desse tempo o meio estiver livre

manda o pacote. - Se o pacote foi bem recebido, espera um tempo

para poder enviar o próximo pacote. - Se o pacote não foi bem recebido, executa uma

espera um pouco maior e volta a enviar o pacote.

91

PCF

- Point Coordination Function

- Requer a utilização de uma rede baseada em

infraestrutura. - O seu uso numa rede não é obrigatório.

- É implementado em cima do DCF.

- Não é usado durante todo o tempo, é usado

alternadamente com DCF. - O tempo em que é usado, o PCF é configurável e

não estático. - O AP é o que controla quem pode transmitir,

segundo uma lista de terminais ligados a esse AP.

92

Handover em Wi-Fi

- Um processo importante em Wi-Fi é o Handover. O

Handover permite que um terminal móvel (como por

exemplo um portátil), ao mover-se de uma área

abrangida por um Access Point 1 para uma área

abrangida por um Access Point 2, não perca a sua

conexão com o servidor que fornece os dados. - O processo Handover dá-se quando o terminal sai

da área abrangida pelo AP1 e entra na área de um

outro AP2. Este novo AP irá verificar qual o AP

onde este terminal estava presente anteriormente.

Desta forma, o AP de onde o terminal saiu, irá

fornecer os dados ao AP destino, para que o

terminal possa continuar a sua actividade na rede.

93

Noção de Hotspot

- Um hotspot consiste numa rede constituída por

Access Points ligados a um servidor, com o

objectivo de fornecer ligação entre vários

computadores com sistema de Wireless e acesso à

internet, sendo um acesso livre ou pago,

dependente do fornecedor desse Hotspot. - Um exemplo de Hotspot é a rede wireless na ala

direita do primeiro andar, no edificio C1 da

Universidade do Algarve.

94

Exemplo dum Hotspot

- . Área abrangida por um Hotspot no edifício C1.

Localização dum AP.

Sala 1.58

Sala 1.59

Sala 1.63

Computador abrangido pelo Hotspot

Computador com sinal fraco ou sem sinal dum AP

Sala 1.53

Sala 1.55

Sala 1.54

95

Segurança no Wi-Fi (1)

- Desde cedo se percebeu que uma rede wireless

seria bastante vulnerável a intrusos, podendo

levar a acesso não permitido a material

confidencial, roubo de largura de banda ...

Para tentar melhorar esta situação, foram

implementados e usados vários modelos de

segurança, alguns deles - Wi-Fi Protected Access (WPA) Proporciona uma

forte protecção de dados usando encriptação, e

também controlo de acesso e autenticação do

utilizador. - Existem dois tipos de WPA

- WPA-Personal protege o acesso não autorizado à

rede usando uma set-up password. - WPA-Enterprise verifica os users da rede através

de um servidor. Usa chaves encriptadas de 128-bit

e chaves dinâmicas de sessão para assegurar a

privacidade e segurança no wireless. - VPN (Virtual Private Network) A maioria das

grandes empresas usam VPN para proteger o

acesso-remoto dos seus trabalhadores e das suas

conexões. O VPN cria um tunel virtual seguro

desde o computador do utilizador até ao access

point ou gateway do mesmo, continuando pela

Internet até aos servidores e sistemas da

empresa.

96

Segurança no Wi-Fi (2)

- Firewalls As Firewalls podem fazer a rede

parecer invisível na Internet e podem bloquear

acesso não autorizado ao sistema. Firewalls de

Hardware e Software monitorizam e controlam o

fluxo de dados de e para os computadores da rede.

Estas podem interceptar, analizar e bloquear um

vasto leque de intrusos e hackers na Web. - MAC Address Filtering Como parte do standard

802.11b, cada estação Wi-Fi radio tem o seu único

endereço MAC alocado pelo fabricante. Para

melhorar a segurança, um access point Wi-Fi pode

ser configurado para aceitar apenas ligações de

alguns endereços MAC e filtrar os outros. Porém,

programar todos os endereços MAC autorizados em

todos os access points de uma empresa pode ser um

trabalho muito difícil e demorado (para grandes

empresas), mas para usar em casa pode ser uma

solução bastante eficiente. - Outros exemplos de protecções

- Kerberos (criado pelo M.I.T)

- RADIUS Authentication and Authorization

97

World Interoperability for Microwave Access

Prof. Dr. Amine Berqia Email bamine_at_ualg.pt Web

http//w3.ualg.pt/bamine

98

WiMax ?

99

As características do WiMAX

- WiMAX apresenta performance elevados,

- o alcance pode atingir até 50 Km e

- o débito teórico máximo 70 Mbps.

- Várias tecnologias WiMAX, baseadas na norma

802.16 desenvolvida pelo IEEE.

100

As características do WiMAX

- Custos

- - Instalação BTS 15000 - 50000 euros

- - MPE (Customer Premise Equipment) 350

101

(No Transcript)

102

(No Transcript)

103

(No Transcript)

104

Planeamento tecnológico

1re componente Intel

Uso fixo

Uso nomades

Usos móveis

Intel Roadmap

105

Visão Optimista

De acordo com o instituto Research and markets, o

mercado do WIMAX no mundo atingirá 2,2 mil

milhões de dólares em 2009. Certos analistas,

ainda mais optimistas, prevê até à 5 mil

milhões de dólares

WiMAX 35 vezes mais rápido que ADSL

106

Utilização do WiMAX

Duas abordagens - Redes de transporte e de

recolha - Redes de serviço

107

Redes de recolha (1)

hotspots backhauling

108

Redes de recolha (2)

Conexão BTS (GSM) ou Node B (UMTS)

109

Redes de serviço

- Mobilidade do WiMAX (Cobertura dos hotzones por

terminais móveis Computador, PDAs, Celulares) -

Last Mile (Ajuda do ADSL em zona rural)

110

Scenarii de despregadura

Despregadura rural

111

Scenarii de despregadura

Despregadura Urbana

112

Digital Divide

- Genebra, Dezembro de 2003

- World Summit on Information Society

- Digital Divide Acesso desigual aos NTIC entre

países ou num mesmo país (rural vs urbano, ricos

vs pobres...) - Challenge (UN et IUT) Information Society for

all

- 16 de Junho de 2005 - Publicação do IUT

- Constatação 30 das villages do mundo estão sem

nenhum tipo - de conexão

- Iniciativa "Connect the World"

- Objectivos bring access ICTs to the people

worldwide whom making a simple telephone call

remains out of reach.

113

Digital Divide

2 Objectivos do WSIS para 2015

Target 1 to connect villages with ICTs and

establish Community Access Point, knowing that it

is estimated that 1.5 million villages in

developing nations remain unconnected to

telephone networks. Target 10 To ensure that

more than half the worlds inhabitants have

access to ICTs within their reach, knowing that

the total number of estimated Internet users in

2002 was around 600 million, or just under ten

per cent of the worlds population.

114

Digital Divide

Barreiras essenciais para divulgação dos TICs

115

Soluções Wimax

116

Mobile IP

- RFC 3344

Prof. Dr. Amine Berqia Email bamine_at_ualg.pt Web

http//w3.ualg.pt/bamine

117

IPv4

- Assume que o endereço IP identifica o ponto de

ligação de um nó à Internet e não o próprio nó. - Um nó tem que ter um IP com o mesmo prefixo que

a rede em que está ligado. - As decisões de routing IP são baseadas no

endereço IP de destino dos pacotes. Por outro

lado as camadas acima como o TCP mantêm

informação sobre as conexões com base nos IPs de

origem e destino da ligação. Ao tentar suportar

mobilidade na Internet utilizando os protocolos

actuais deparamo-nos com dois requisitos

mutuamente exclusivos - Um nó móvel tem que mudar de endereço IP sempre

que muda de ponto de ligação, de modo a que os

pacotes que são enviados para o nó sejam

encaminhados correctamente. - Para manter conexões TCP existentes o nó móvel

tem que manter o mesmo endereço IP. Alterando o

endereço IP corrompemos a ligação. - É portanto necessário um mecanismo novo que

facilite a mobilidade de IPs na Internet.

118

IP Móvel

- IP Móvel permite que um nó mude de ponto de

ligação à Internet sem perder a conexão,

mantendo o mesmo endereço IP e com o mínimo de

alterações à infrastructura actual da Internet. - Palavras chave

- IP Móvel foi concebido para resolver o problema

permitindo que cada nó móvel tenha dois endereços

IP e mantendo a ligação entre ambos de modo

transparente. - Um dos endereços é o home address permanente que

é atribuido à home network e é utilizado para

identificar o endpoint das comunicações. - O segundo é o care-of address, um endereço

temporário que representa o ponto de ligação

actual do nó móvel.

- Nó móvel

- Home agent

- Home address

- Home network

- Foreign agent

- Foreign network

- Link-layer address

- Túnel

- Care-of Address

- Foreign agent care-of address

- co-located care-of address

119

Fases da conexão

- Mobility agents anunciam a sua presença através

de Agent Advertisement messages. - Um nó móvel determina se está ou não na sua home

network. - Se estiver de retorno à home network vindo de uma

foreign network na qual estava registado deve

cancelar esse registo através do home agent. - Quando o nó móvel detecta que está numa foreign

network obtém o care-of address nessa rede. Pode

ser um foreign agent care-f address, ou um

co-located care-of address. - O nó móvel regista o care-of address com o home

agent. - O home agent intercepta todos os datagramas

enviados para o home address do nó móvel e

envia-os para o care-of address através de um

túnel. - Na direcção oposta os datagramas são enviados

pelo nó móvel e entregues no destino utilizando

os mecanismos standard do de routing IP, não

passando necessáriamente pelo home agent.

120

Foreign network

Exemplo de comunicação entre um nó móvel numa

foreign network e um nó exterior.

121

Agent Discovery

Durante a fase de Agent Discovery, o home agent e

foreign agent anunciam na rede os serviços que

disponibilizam utilizando o ICMP Router Discovery

Protocol (IRDP). O nó móvel usa estas mensagens

para determinar se se encontra ligado à home

network ou a uma foreign network. O IP Móvel

define um mecanismo de extensões que permitem o

transporte de informação adicional em mensagens

de controlo de IP Móvel ou mensagens ICMP Router

Discovery. As mensagens IRDP contêm extensões de

IP Móvel que especificam se um agent é um home

agent ou um foreign agent, o seu care-of address,

os serviços disponibilizados e a duração máxima

do registo para os nós móveis visitantes. Em vez

de esperar por Agent Advertisements um nó móvel

pode enviar um Agent Solicitation, que força

quaisquer agentes na ligação a enviarem um Agent

Advertisement. Quando um nó móvel determina que

está conectado a uma foreign network, adquire um

care-of address. Quando um nó móvel recebe um

Agent Advertisement de um foreign host, detecta

que se encontra fora da home network e inicia o

processo de registo.

122

Mobile IP - Registo

- O que permite?

- Pedir serviços de reencaminhamento numa rede

estrangeira - Informar o seu home agent do seu care-of address

- Renovar um registo que está a expirar

- Anular registo quando retorna à sua home network.

- O que é?

- Método pelo qual o nó móvel comunica ao seu home

agent o seu ponto de ligação e respectivas

informações.

123

Procedimento de Registo

Via Foreign Agent

Via Co-located Address

124

Registration Request

0 1 2

3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7

8 9 0 1 2 3 4 5 6 7 8 9 0 1 -----------

---------------------

Type SBDMGrTx Lifetime

--------------------

------------

Home Address

------------------------

--------

Home Agent

------------------------

--------

Care-of Address

------------------------

--------

Identification

----------------

---------------- Extensions

... --------

Header IP Header UDP

IP Header IP Header UDP Header UDP Header

Source Address Dest Address Source Port Dest Port

Endereço Interface (Lan Card, Wriless ) Foreign Agent ou Home Agent Variavel 434

Type 1 (request) G Encapsulamento GRE Home Address IP do Nó móvel

S Bindings Simultaneous R reservado Home Agent IP do home agent

B BroadCast DataGrams T Reverse tunneling requested Care of Address IP do fim do tunel

D Desencapsulamento pelo NM X reservado Identification 64 bit ID to Request/Reply Matching

M Encapsulamento mínimo LifeTime segundo restantes do registo Extensions variavel

125

Registration Reply

0 1 2

3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7

8 9 0 1 2 3 4 5 6 7 8 9 0 1 -----------

---------------------

Type Code Lifetime

--------------------

------------

Home Address

------------------------

--------

Home Agent

------------------------

--------

Identification

----------------

---------------- Extensions

... --------

Header IP Header UDP

IP Header IP Header UDP Header UDP Header

Source Address Dest Address Src Port Dest Port

Copiado do endereço de destino do request Copiado do endereço de source do request Var. Copiado do source port do request

Tabela de Códigos

Type 3 (Registration reply)

Code codigo com resultado do request

LifeTime tempo de validade do registo (seg).

Home Addr IP do No movel

Home Agent IP do home agent

Identification 64 bit ID number para corresponder requests e replies.

Registo com sucesso Registo negado por Foreign agent Registo negado por home agent

0 registo aceite 64 razão não específica 128 razão não espicificada

1 reg. Aceite, bindings simultaneos não suportados 65 proibido administritivamente 129 proibido administritivamente

66 Recursos insuficientes 130 Recursos insuficientes

126

Extensões

0 1 2

3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8

9 0 1 2 3 4 5 6 7 8 9 0 1 ------------

--------------------

Type Length SPI

.... ----------------------

---------- ... SPI (cont.)

Authenticator ... ----------

----------------------

Tipo 32 Comprimento 4 numero de dados no

Authenticator. SPI Security Parameter Index (4

bytes). . Authenticator, tamanho variável

- Utilização do SPI para escolha de contextos

- SPI escolhe um algoritmo, um modo e uma chave.

- .Todas as implementações têm de incluir

autenticação - HMAC-MD5.

127

Cenário 1

The mobile node wishes only IP-in-IP

encapsulation, does not want broadcasts, and does

not want simultaneous mobility bindings

IP fields Source Address mobile node's

home address Destination Address copied

from the IP source address of the Agent

Advertisement Time to Live 1 UDP

fields Source Port ltanygt

Destination Port 434 Registration Request

fields Type 1

S0,B0,D0,M0,G0 Lifetime the

Registration Lifetime copied from the Mobility

Agent Advertisement Extension of the Router

Advertisement message Home Address the

mobile node's home address Home Agent

IP address of mobile node's home agent

Care-of Address the Care-of Address copied from

the Mobility Agent Advertisement Extension of

the Router Advertisement message

Identification Network Time Protocol timestamp

or Nonce Extensions An authorization-enabli

ng extension (e.g., the Mobile-Home

Authentication Extension)

128

Cenário 2

Registering with a Co-Located Care-of Address

The mobile node enters a foreign network that

contains no foreign agents. The mobile node

obtains an address from a DHCP server 13 for

use as a co-located care-of address. The mobile

node supports all forms of encapsulation

(IP-in-IP, minimal encapsulation, and GRE),

desires a copy of broadcast datagrams on the home

network, and does not want simultaneous mobility

bindings IP fields Source Address

care-of address obtained from DHCP server

Destination Address IP address of home agent

Time to Live 64 UDP fields

Source Port ltanygt Destination Port

434 Registration Request fields

Type 1 S0,B1,D1,M1,G1

Lifetime 1800 (seconds) Home Address

the mobile node's home address Home Agent

IP address of mobile node's home agent

Care-of Address care-of address obtained from

DHCP server Identification Network Time

Protocol timestamp or Nonce Extensions he

Mobile-Home Authentication Extension

129

Cenário 3

The mobile node returns home and wishes to

deregister all care-of addresses with its home

agent. IP fields Source Address

mobile node's home address Destination

Address IP address of home agent Time

to Live 1 UDP fields Source Port

ltanygt Destination Port 434

Registration Request fields Type 1

S0,B0,D0,M0,G0 Lifetime 0

Home Address the mobile node's home address

Home Agent IP address of mobile node's

home agent Care-of Address the mobile

node's home address Identification

Network Time Protocol timestamp or Nonce

Extensions An authorization-enabling extension

(e.g., the Mobile-Home Authentication Extension)