Diapositiva 1 - PowerPoint PPT Presentation

Title:

Diapositiva 1

Description:

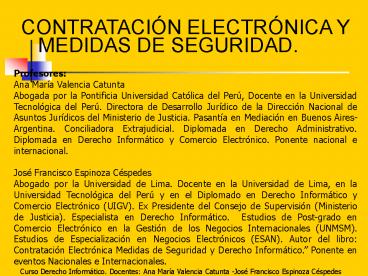

CONTRATACI N ELECTR NICA Y MEDIDAS DE SEGURIDAD. Profesores: Ana Mar a Valencia Catunta Abogada por la Pontificia Universidad Cat lica del Per , Docente en la ... – PowerPoint PPT presentation

Number of Views:46

Avg rating:3.0/5.0

Title: Diapositiva 1

1

CONTRATACIÓN ELECTRÓNICA Y MEDIDAS DE

SEGURIDAD. Profesores Ana María Valencia

Catunta Abogada por la Pontificia Universidad

Católica del Perú, Docente en la Universidad

Tecnológica del Perú. Directora de Desarrollo

Jurídico de la Dirección Nacional de Asuntos

Jurídicos del Ministerio de Justicia. Pasantía en

Mediación en Buenos Aires-Argentina. Conciliadora

Extrajudicial. Diplomada en Derecho

Administrativo. Diplomada en Derecho Informático

y Comercio Electrónico. Ponente nacional e

internacional. José Francisco Espinoza

Céspedes Abogado por la Universidad de Lima.

Docente en la Universidad de Lima, en la

Universidad Tecnológica del Perú y en el

Diplomado en Derecho Informático y Comercio

Electrónico (UIGV). Ex Presidente del Consejo de

Supervisión (Ministerio de Justicia).

Especialista en Derecho Informático. Estudios de

Post-grado en Comercio Electrónico en la Gestión

de los Negocios Internacionales (UNMSM). Estudios

de Especialización en Negocios Electrónicos

(ESAN). Autor del libro Contratación Electrónica

Medidas de Seguridad y Derecho Informático.

Ponente en eventos Nacionales e Internacionales.

2

- LA CONTRATACIÓN ELECTRÓNICA

- Una nueva forma de contratar y de realizar

intercambio de bienes y servicios. - Importancia se da por el avance tecnológico de

los elementos electrónicos y por la interconexión

de redes.

3

- LA CONTRATACIÓN ELECTRÓNICA

- Genera confianza en los agentes económicos. Se

constituye en materia de interés jurídico. - Permite la generación de riqueza en la sociedad .

4

Según el Dr. Miguel Angel Dávara la contratación

electrónica, es aquella que se realiza

mediante la utilización de algún elemento

electrónico que tiene, o puede tener ...

incidencia real y directa sobre la formación de

la voluntad ..., el desarrollo o la

interpretación futura de un acuerdo.

5

- Aspectos relevantes sobre la contratación

electrónica - Requiere de un medio seguro desde un punto de

vista técnico como legal. - Permite ahorro de tiempo, esfuerzo y dinero.

Además de una interacción dinámica entre las

partes. - Crea un nuevo campo de desarrollo profesional,

entorno a la investigación multidisciplinaria.

6

- Genera grandes beneficios en favor de la

humanidad. - Se va incorporando a las actividades diarias del

ser humano. - Crea un fuerte impacto en beneficio del hombre y

la sociedad, que se observa en área

económico-social, siendo importante la

intervención del Derecho.

7

- Algunas características sobre la contratación

electrónica. - El papel, pierde cierta importancia, surgiendo el

documentos electrónicos. - Existe dificultad por mantener la

confidencialidad de los bienes inmateriales

existen casos violación del Derecho a la

Intimidad y de datos personales

8

- Problemas relativos a los nombres de dominio

(representación de un número IP ( Internet

Protocol Protocolo de Internet, que es un

estándar técnico para el acceso a Internet).

9

- La defensa del consumidor, la publicidad,

piratería, virus informáticos y los delitos en

general. - Identificación plena de las partes contratantes.

- Legislación aplicable y el Juez competente.

- El no repudio.

- Falta de seguridad.

10

Hacia la búsqueda de seguridad para Contratación

Electrónica Por existencia de miles de

transacciones electrónicas diarias a través de

red, es probable que éstas sean interceptadas por

los intrusos del ciberespacio quienes son capaces

de alterar, modificar y robar los bienes que

circulan por dichas redes.

11

Es de suma importancia que en la contratación

electrónica se tomen las medidas de seguridad

adecuadas para que las partes intervinientes no

sufran las intervención de terceros ajenos a la

relación contractual.

12

También es responsabilidad de los Estados crear

la atmósfera adecuada con el respectivo respaldo

legal.

13

La Economía Electrónica Por la cantidad de

operaciones y transacciones realizadas por

Internet se habla de la existencia de la economía

electrónica o nueva economía. Internet Comercio

Electrónico Operaciones Electrónicas, etc. No

es la simple creación de un site.

14

- MEDIOS ELECTRÓNICOS DE PAGO

- Las tarjetas de Crédito.

- Las tarjetas inteligentes.

- Los Cheques electrónicos.

- Dinero electrónico. E-cash.

- Monederos Electrónicos.

15

(No Transcript)

16

(No Transcript)

17

(No Transcript)

18

(No Transcript)

19

(No Transcript)

20

- NORMAS VINCULADAS CON EL DINERO ELECTRÓNICO EN

LA UNIÓN EUROPEA. - Directiva 2000/28/CE- Por la que se modifica la

Directiva 2000/12/CE relativa al acceso a la

actividad de las entidades de crédito y a su

ejercicio - Directiva 2000/12/CE- Relativa al acceso a la

actividad de las entidades de crédito y a su

ejercicio - Directiva 2000/46/CE- Sobre el acceso a la

actividad de las entidades de dinero electrónico

y su ejercicio así como la supervisión cautelar

de dichas entidades.

21

- PRINCIPALES TENDENCIAS FRENTE AL FENÓMENO

ELECTRÓNICO. - Tendencia Norteamericana (No existen normas sobre

protección de datos). - Tendencia Europea.(Existen Directivas Europeas y

Leyes nacionales sobre protección de datos.)

22

La seguridad en la contratación electrónica

frente al Derecho. El Derecho, mediante el

Derecho Informático se encarga de estudiar la

problemática que surge en la sociedad por el uso

de la informática, las computadoras y las

tecnologías en general, planteando las soluciones

adecuadas al problema de la seguridad en la

contratación electrónica.

23

Seguridad Técnica El éxito de la contratación

electrónica depende en parte de las medidas

técnicas de seguridad que se adopten a nivel de

las redes de transmisión de bienes y servicios

informáticos. Importante el trabajo

multidisciplinario.

24

Toda política técnica de seguridad debe tener

objetivos claros entre los que deben tenerse

presente la cultura, ideas, organización y

prácticas de seguridad en la organización,

empresa, ciudad o país al cual se aplicarán tales

medidas.

25

Una de las medidas técnicas elementales de

seguridad, es el resguardo y protección de datos

e información derivada de las transacciones

electrónicas a las que deben aplicarse los

principios de integridad, confidencialidad y

disponibilidad, y no repudio.

26

- Estándares de Seguridad.

- Los estándares denominados OSI (Open Systems

Interconnection - Interconexión de Sistemas

Abiertos). - Creados por la ISO.

- Cumplen una función muy importante al permitir

que las partes puedan interconectar los diversos

equipos desarrollados y fabricados por diferentes

industrias.

27

- Niveles de Seguridad.

- El primer nivel está relacionado con los sistemas

operativos (DOS). - El segundo nivel, formado por aquellos sistemas

que exigen que el usuario se identifique a través

de un nombre de registro y contraseña.

28

- El tercer nivel plantea restricciones a los

diferentes usuarios respecto de determinadas

ejecuciones o archivos específicos. - Usa auditorias de sistemas para determinar si hay

violación de las restricciones. - El cuarto nivel funciona bajo determinados

parámetros de seguridad que no admiten cambios en

las restricciones del sistema.

29

- El quinto nivel busca que se protejan cada uno de

los elementos físicos, a fin de interrelacionar

los niveles de seguridad. - El sexto nivel, busca que las rutas de acceso

sean seguras antes de conectar el sistema. - El séptimo nivel, busca la protección tanto del

hardware como del software a fin de evitar

intrusiones, este nivel se encarga de relacionar

todos los niveles anteriores en busca de mayor

seguridad.

30

Investigación de riesgos. Permite detectar

posibles problemas que puedan afectar las

transacciones. Es un elemento fundamental en la

operaciones electrónicas. Es el punto de partida

para la implementación de las políticas de

seguridad.

31

Se debe buscar que el estudio de riesgos se

realice por un grupo heterogéneo de profesionales

a fin de lograr y adquirir una visión de

conjunto, sobre los campos de impacto de los

posibles riesgos, para estar en capacidad de

reaccionar desde diferentes frentes.

32

Políticas de seguridad. Permiten enfrentar el

problema de la seguridad en la contratación

electrónica. Deben ser conocidas por todas las

partes contratantes e interesadas en el resguardo

de sus bienes informáticos.

33

Soluciones de seguridad. Conocidos los riesgos,

se deben buscar las soluciones que permitan la

aplicación de medidas de seguridad en la

contratación electrónica. Dan respaldo y

tranquilidad a los contratantes en este entorno.

34

Toda solución de seguridad se debe enfocar de

diversos puntos de vista, entre los que se

encuentran un adecuado control de accesos, un

detallado manual de funciones, una eficiente

política de captación, preparación y capacitación

para el personal, así como la estandarización de

procedimientos

35

Seguridad física. Busca crear las condiciones

para la existencia de mecanismos que permitan la

certeza que los bienes y servicios que se

contratan o prestan no serán difundidos,

alterados o destruidos. Principios Mantener un

adecuado flujo de energía eléctrica (proveedor

confiable o grupo electrógeno propio)

36

Asegurar el acceso a los sistemas de

comunicaciones a través de adecuados proveedores

de acceso a redes, reconocidos en el mercado y

con los estándares necesarios de enrutamiento

tanto a redes nacionales como internacionales.

37

Es importante, tener los medios técnicos idóneos

para el mantenimiento de los soportes magnéticos,

que son en última instancia el medio probatorio

que tienen las partes, para acreditar que en

determinado momento se efectuó contratación

electrónica, de ahí la necesidad de la existencia

de un responsable en esta área.

38

Seguridad lógica. Sistemas de seguridad

adicionales a los sistemas físicos, para la

validación y control de los accesos a los bienes

informáticos residentes en la computadora

electrónica.

39

Firewalls Elemento técnico que permite oponer

barreras a los ataque realizados desde las redes

abiertas a las redes internas de los

contratantes Para su instalación se deben

analizar los posible huecos que puedan haberse

dejado al conectar la red al ciberespacio. Permite

reducir el riesgo de incursiones no deseadas

40

(No Transcript)

41

Sniffers. Son paquetes que sirven para

monitorear las transacciones que se realizan a

nivel de los enlaces en las redes, de tal forma

que se pueda tener un sistema de seguimiento

perfecto, dentro de determinado radio de acción.

42

(No Transcript)

43

- LA SEGURIDAD EN LA CONTRATACIÓN EL ELECTRÓNICA Y

EL TEOREMA DE COASE. - Análisis Económico del Derecho.

- Teorema de Coase.

- Costes de Transacción

- Iguales a cero o Diferentes de cero.