Seguridad De Datos PowerPoint PPT Presentations

All Time

Recommended

Diplomado en Bases de Datos Modulo V (Seguridad en Bases de Datos) M.C. Meliza Contreras Gonz lez mcontreras@cs.buap.mx Sistema generador de listas de asistencia de ...

| PowerPoint PPT presentation | free to download

SEGURIDAD SEGURIDAD L GICA Santiago Candela Sol Universidad de Las Palmas de Gran Canaria ndice. Seguridad Inform tica. Controles de Seguridad.

| PowerPoint PPT presentation | free to download

Remotamente comprometerse con dispositivos para recuperar y / o eliminar información confidencial, congelar un dispositivo, o comunicarse con el usuario final Efectuar tareas de mantenimiento de punto final para mantenerse al día con la administración de parches, antivirus y otras aplicaciones de seguridad clave.

| PowerPoint PPT presentation | free to download

Seguridad (4/4): redes y seguridad Protecci n de datos en una red Agenda de seguridad 1.- Secretos: criptograf a 2.- Protocolos de seguridad 3.-

| PowerPoint PPT presentation | free to download

Seguridad (3/4): Aplicaciones y seguridad Integridad y no repudio. Firmas digitales y certificados * * Aplicaciones y protocolos seguros para integridad, validaci n ...

| PowerPoint PPT presentation | free to download

Los problemas de seguridad de las redes pueden dividirse de forma general en cuatro reas interrelacionadas: 1.-El secreto, ... aunque tiene la clave privada.

| PowerPoint PPT presentation | free to download

En primer lugar, todos los objetivos de los seguridad se identifican y luego se priorizan. El siguiente paso es describir el proceso y llevar a todos a la misma partes de sistemas . Un cocimiento de Seguridad de Datos en México pueden aprender la de seguridad de la web, base de datos y el servidor está configurado. Los soluciones se inició con las pruebas de usabilidad en el que el probador de software examina la facilidad de uso de la página web. Prueba de la unidad se realiza para determinar la eficiencia de la web en términos de cada cuestión funcionalidad pequeño como saber si los datos se guardan en la presentación de un formulario a través de los sistemas. Para mas información contacta con mailto:info@webimprints.com

| PowerPoint PPT presentation | free to download

Seguridad (2/4): Protocolos de seguridad ... (privada o sim trica) clave p blica (asim trica) * Validaci n de identificaci n de clave secreta M todos: ...

| PowerPoint PPT presentation | free to download

Como puede asegurar acceso a Escritorio remoto según empresa de pruebas de penetración en México.

| PowerPoint PPT presentation | free to download

los consumidores realizar pagos en línea desde la comodidad de su cama, y mucho más y por ese razon ayuda de Empresas de seguridad informatica es tan importante.

| PowerPoint PPT presentation | free to download

AES se compone de tres cifras de bloque, AES-128, AES-192 y AES-256. Cada encripta cifrado y descifra los datos en bloques de 128 bits utilizando claves criptográficas de 128, 192 y 256 bits, respectivamente según empresa de pruebas de penetración en México.

| PowerPoint PPT presentation | free to download

MESSENGER DETECT 2.72. Monitor and Record all chat (MSN, AOL, YAHOO, ICQ). Monitor and Record MSN and Yahoo Web Messenger. SPOT MSN 1.5 ...

| PowerPoint PPT presentation | free to view

El algoritmo mas común cifrado en México acuerdo con investigadores de seguridad informática en México es DEC. DES esta identificado como un cifrado Feistel que procesa bloques de texto plano de n = 64 bits, produciendo bloques de texto cifrado de 64 bits.

| PowerPoint PPT presentation | free to download

Consultores de Empresas de seguridad informatica poseen el conocimiento y la experiencia para identificar vulnerabilidades y exposiciones, recomendar medidas de prevención adecuadas, e implementar soluciones que mejoran la postura de seguridad general de su empresa.

| PowerPoint PPT presentation | free to download

Expertos de webimprints una empresa de pruebas de penetración en México dicen que Microsoft Office Suite 2003 dio a luz a una nueva característica interesante: la posibilidad de que los correos electrónicos y documentos de autodestrucción.

| PowerPoint PPT presentation | free to download

Incumplimiento datos como resultado de malas decisiones de Redes. Estas son las opciones de red de nivel empresarial que se encuentran en los grandes departamentos de TI de todo el mundo. Las etiquetas de precios, sin embargo, el precio de pequeña o mediana empresa fuera del mercado. Si estas empresas tienen redes en absoluto, pueden utilizar dispositivos de red dirigidos a usuarios domésticos

| PowerPoint PPT presentation | free to download

Los puntos en el procesamiento de ... Control de secuencia En datos ... ENTRADA Y SALIDA DEL SOFTWARE Que el software que salga de la empresa sea: Registrado en ...

| PowerPoint PPT presentation | free to view

Programa de Seguridad Ciudadana URUGUAY Foro Interamericano de Seguridad y Convivencia Ciudadana Carlos Bast n Medell n, 12-13 de septiembre de 2005

| PowerPoint PPT presentation | free to download

El Software de Manejo de Seguridad brinda soluciones para el manejo de las rondas de vigilancia y la seguridad para sus oficinas. Administra y protege su equipo de oficina. Eso ayuda a corregir las vulnerabilidades y parches faltantes, redes y software de auditoría. Se mejora la seguridad y protección web, y facilita el análisis y administración de registros de eventos. El Software de Gestión de Seguridad proporciona alta disponibilidad para su sistema de gestión de bases de datos, así como mejora la seguridad de sus instalaciones de oficina y la suya. También puede ayudar a reducir la intervención humana o esfuerzos requeridos para cambiar entre bases de datos de recuperación ante desastres.

| PowerPoint PPT presentation | free to download

El Software de Manejo de Seguridad brinda soluciones para el manejo de las rondas de vigilancia y la seguridad para sus oficinas. Administra y protege su equipo de oficina. Eso ayuda a corregir las vulnerabilidades y parches faltantes, redes y software de auditoría. Se mejora la seguridad y protección web, y facilita el análisis y administración de registros de eventos. El Software de Gestión de Seguridad proporciona alta disponibilidad para su sistema de gestión de bases de datos, así como mejora la seguridad de sus instalaciones de oficina y la suya. También puede ayudar a reducir la intervención humana o esfuerzos requeridos para cambiar entre bases de datos de recuperación ante desastres.

| PowerPoint PPT presentation | free to download

'La Protecci n de Datos Personales hacia el Bicentenario de la Rep blica Argentina' ... Azul Leyes de protecci n adecuadas y completas ...

| PowerPoint PPT presentation | free to view

Actividad 7. Importancia de las estructuras de datos y de las bases de datos. ... de los datos de forma que podamos conseguir una mayor protecci n contra p rdidas ...

| PowerPoint PPT presentation | free to view

Seguridad a rea y Terrorismo Thomas Songer Mita Lovalekar Objetivos de aprendizaje Entender el espectro de riesgos de la seguridad en el transporte en aerol neas ...

| PowerPoint PPT presentation | free to download

Seguridad f sica y del personal Unidad 3 Seguridad f sica Es todo lo relacionado con la seguridad y salvaguarda de los bienes tangibles de los sistemas ...

| PowerPoint PPT presentation | free to view

SEGURIDAD L GICA Carmelo Quintana Hern ndez a3182@dis.ulpgc.es Miguel Ram rez Alem n a3183@dis.ulpgc.es ndice. Seguridad Inform tica. Controles de Seguridad.

| PowerPoint PPT presentation | free to download

Entender el espectro de riesgos de la seguridad en el transporte ... 100,000 hrs-vuelo. Todos. Fatal. Todos. Fatal. Aerol neas. Principales. 49. 4. 0.32. 0.026 ...

| PowerPoint PPT presentation | free to download

Origen del t rmino a finales de los 60. Programador con alto dominio de su profesi n, ... 2) Prudente: Lo que no est expresamente permitido, est prohibido. ...

| PowerPoint PPT presentation | free to view

Seguridad Integrantes: Cagnina Geraldina- IA Haymal-Sturzenegger Gast n- IEM Marconi Javier- IEM Miccolo Franco- IEM Orozco Romina- IA Suarez M. Florencia- IA

| PowerPoint PPT presentation | free to download

Seguridad en Tecnolog as de la Informaci n MT0402 M.C. Juan Carlos Olivares Rojas S 11-14 Sal n 202 Agenda Introducci n Temario Evaluaci n Recomendaciones Datos ...

| PowerPoint PPT presentation | free to download

LA SEGURIDAD L GICA EN LA INFORM TICA DEFINICI N Aplicaci n de barreras y procedimientos que resguarden el acceso a los datos y s lo se permita acceder a ...

| PowerPoint PPT presentation | free to download

SEGURIDAD ELECTR NICA PARA COUNTRIES Y BARRIOS PRIVADOS SISTEMAS DE SEGURIDAD ELECTR NICA Sistema de Control de Acceso. Sistema de Videoc maras de ...

| PowerPoint PPT presentation | free to download

Maestrias en seguridad informatica en Gestión de CiberSeguridad está diseñado para aquellos que deseen desarrollar una carrera como profesional de la seguridad cibernética, o para tomar un rol técnico o de gestión de liderazgo en una organización depende fundamentalmente de los datos y la tecnología de la comunicación de la información.

| PowerPoint PPT presentation | free to download

Somos especialistas en aplicaciones web de Seguridad informatica y podemos ayudarle a afrontar retos de seguridad relacionados con su sitios web de Internet, web y aplicaciones móviles.

| PowerPoint PPT presentation | free to download

DATOS DEDUCCIONES Son los datos para deducir al trabajador por indicaciones normativas, pr stamos, deducciones aceptadas, deducciones por reglamento interno de ...

| PowerPoint PPT presentation | free to download

CONCEPTOS Y TERMINOLOGIAS FORMAS DE ATAQUE INFORMATICO RECOMENDACIONES PARA SEGURIDAD INFORMATICA CONCLUSION * 1.-La seguridad inform tica consiste en ...

| PowerPoint PPT presentation | free to download

Mecanismo de cargador autom tico. Cuando se llena una cinta se ... El dispositivo debe incluir as mismo un mecanismo para el control del cargador autom tico ...

| PowerPoint PPT presentation | free to view

Autentificaci n, encriptamiento, integridad, no repudiaci n, ... Seguridad en Medios de Pagos. Modelos de pagos seguros, Webpay. Business to Business ...

| PowerPoint PPT presentation | free to view

Presentaci n general de una novedad considerando los deseos de los clientes

| PowerPoint PPT presentation | free to download

SEGURIDAD INFORM TICA PILARES B SICOS Patricia M nica Badu MENU PRINCIPAL Qu es la seguridad? Confidencialidad Integridad Disponibilidad Autenticidad Qu ...

| PowerPoint PPT presentation | free to download

Seguridad en Internet Cortafuegos/Proxy Lizbeth Huamantuma H. Mauricio Latorre A. ... En este caso es denominado Proxy. Se instala en un computador personal, ...

| PowerPoint PPT presentation | free to download

Seguridad en Televisi n Digital Interactiva Contenidos Introducci n a la Seguridad Las 5 Premisas Introducci n a la Seguridad Conjunto de herramientas, t cnicas y ...

| PowerPoint PPT presentation | free to download

... as como el control perimetral y detecci n electr nica de intrusi n C DIGO PBIP PARA PUERTOS Y ASTILLEROS SISTEMAS E INFRAESTRUCTURAS DE SEGURIDAD Y ...

| PowerPoint PPT presentation | free to download

TIPOS DE BASE DE DATOS. Entre los diferentes tipos de base de datos, podemos encontrar los siguientes: MySql: es una base de datos con licencia GPL basada en un servidor.

| PowerPoint PPT presentation | free to view

IIcybersecurity está modernizando seguridad de datos con sus investigaciones del seguridad informática trabajandocon universidades, expertos del mundo. IIcybersecurity da curso de seguridad Informática en México.En curso de seguridad Informática en México una persona o profesional puedes aprender todo sobre la protección de la red y datos y mucho mas. Si te interesa seguridad contacta mailto:info@iicybersecurity.com

| PowerPoint PPT presentation | free to download

Archivos de configuraci n de demonios que se ejecutan continuamente ... archivos no han cambiado de ninguna manera y activa una alarma si ha cambiado. ...

| PowerPoint PPT presentation | free to download

Seguridad de Servidores Primer Taller CEDIA 3 de Marzo, 2004 Presentado por Hervey Allen Network Startup Resource Center Primer Taller CEDIA 3 de Marzo, 2004

| PowerPoint PPT presentation | free to download

METODOLOGIAS DE CONTROL INTERNO, SEGURIDAD Y AUDITORIA INFORMATICA TIPOS DE CONTROLES CONTROLES DE ENTRADA DE DATOS: Establecer los procedimientos de entrada y ...

| PowerPoint PPT presentation | free to download

Un enfoque de almacenamiento en niveles satisface las necesidades de disponibilidad de los datos y la redundancia, pero crea su propio conjunto de problemas de protección de datos, donde las compensaciones se deben realizar entre la necesidad de un acceso rápido y la necesidad de gestionar los costes de datos redundantes. Para añadir a la complejidad, muchos directores de TI están aprovechando ayuda de soluciones de Webimprints, una Seguridad Informatica en México D.F y sus los beneficios de la virtualización, pero la copia de seguridad y la protección de una infraestructura de servidor virtual trae sus propios desafíos.

| PowerPoint PPT presentation | free to download

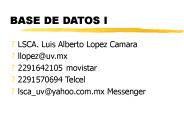

BASE DE DATOS I LSCA. Luis Alberto Lopez Camara llopez@uv.mx 2291642105 movistar 2291570694 Telcel lsca_uv@yahoo.com.mx Messenger 1. Introducci n a las Bases de ...

| PowerPoint PPT presentation | free to download

BASE DE DATOS PROFESOR: OSVALDO LABB GALLEGOS DISE O DE SISTEMAS SISTEMAS DE FICHEROS Un sistema de ficheros es un conjunto de programas que prestan servicio a los ...

| PowerPoint PPT presentation | free to download

Conciencia de la seguridad ofrece el mayor retorno de la inversión, y tiene el mayor impacto positivo en la seguridad de una empresa. El costo de un programa de Curso seguridad informatica.

| PowerPoint PPT presentation | free to download

Seguridad en Redes Telem ticas Seguridad en la gesti n de redes: SNMP ... Resumen hallado con clave secreta. Confiabilidad de los datos: Encriptacion ...

| PowerPoint PPT presentation | free to view

Con los datos que crece a un promedio de 50 % anual, copia de seguridad y recuperación de datos son los desafíos que enfrentan todas las empresas independientemente del tamaño de la empresa o industria. Para afrontar estos retos, los departamentos de TI están buscando constantemente nuevas estrategias y soluciones de protección de datos para ayudar a acortar las ventanas de copia de seguridad y proporcionar una recuperación más rápida y los tiempos de la restauración. Además, cualquier plan de protección de datos y recuperación de desastres requiere que múltiples copias de datos críticos están disponibles y ayuda de Empresa de SEO en México, por lo que algunos conjuntos de datos están disponibles de inmediato, mientras que otros conjuntos de datos están disponibles sólo cuando sea necesario.

| PowerPoint PPT presentation | free to download

ARCHIVOS. BASE DE DATOS. DEFINICIONES. TIPOS. SEMANA 12 ARCHIVOS (1) Definici n: Conjunto de datos que tienen relaci n l gica entre s . Est compuesto por ...

| PowerPoint PPT presentation | free to download

ADQUISICION DE DATOS POR PUERTO PARALELO USANDO LABVIEW Introducci n Concepto de BUS En arquitectura de computadores, el bus es un sistema digital que transfiere ...

| PowerPoint PPT presentation | free to download

Criptograf a (Cryptography), proviene del griego kryptos, 'ocultar', y grafos, ... En ingl s se le conoce como cipher o cypher ...

| PowerPoint PPT presentation | free to view